Ieri, 9 gennaio, il team di Ethereum Classic si è riunito in una call su Discord per parlare dell’attacco 51% avvenuto qualche giorno fa e per discutere le possibili soluzioni per la blockchain.

Read this article in the English version here.

Secondo quanto spiegato da Donald McIntyre, Business Developer Manager di ETC, in un post su Medium, sulla chain di Ethereum Classic

“non si procederà con il ripristinamento degli eventi in nessuna circostanza”.

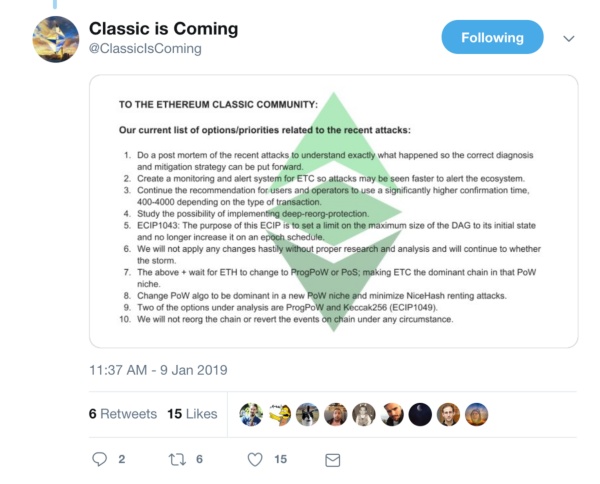

Presa questa decisione, l’attacco 51% avvenuto sulla chain di Ethereum Classic comporterà comunque la creazione di nuove procedure di sicurezza, tra cui:

- Creare un sistema di monitoring e alert per ETC in modo che gli attacchi possano essere più evidenti e quindi si possa procedere prima ad una soluzione;

- Raccomandare agli utenti di aspettare almeno da 2500 a 5000 conferme a seconda della transazione;

- Studiare un modo per implementare una protezione dai deep-reorg;

- ECIP1043: per settare un limite alla dimensione massima dei DAG;

- Aspettare che ETH passi a ProgPoW o PoS, rendendo ETC la chain principale che usi PoW;

- Cambiare l’algoritmo di PoW per diventare la chain principale nella nuova nicchia di PoW. Le due opzioni in esame sono ProgPoW e Keccak256 (ECIP1049).

Ovviamente il team di Ethereum Classic ha anche analizzato cosa è andato storto e perché questo attacco del 51% è potuto accadere.

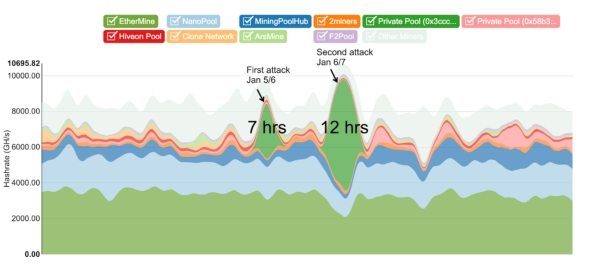

Il miner colpevole dell’attacco è stato identificato come Private Pool 0x3ccc8f74 su GasTracker.io e aveva cominciato l’attacco il 5 gennaio scorso, per poi proseguire il giorno dopo con un altro attacco più prolungato in termini di ore.

Tra le motivazioni trovate dal team di Ethereum Classic ci sono solo fattori esterni: l’attacco 51% non sarebbe stato causato da vulnerabilità interne ad ETC.

Tra questi, il fatto che ETC sia vulnerabile agli attacchi 51% a causa della Proof of Work e come tutte le altre blockchain che utilizzano questa Proof e che sia stato richiesto un’insufficiente numero di conferme per transazioni.