Come le società reagiscono agli attacchi informatici crescenti e le criticità dell’individuo nel web3.

La Digital Transformation ha donato nuovo vigore all’economia di tantissime imprese che hanno trasformato e potenziato il loro business abbracciando il mondo digitale e del web, una vera e propria iniezione di tecnologie atte a migliorare prodotti, processi produttivi, comunicazioni, elevando produttività e semplicità di utilizzo.

Non sono mancate però le problematiche legate a questa trasformazione che, per rovescio della medaglia, hanno aumentato la superficie di attacco al cyber-crimine, esponendo le aziende a rischi sempre maggiori e non sempre del tutto prevedibili per via della natura stessa della tecnologia che travolge chiunque non vi sia preparato o per meglio dire aggiornato.

Summary

Le incongruenze sistematiche secondo il report di Moody’s

Secondo un’indagine condotta da Moody’s, agenzia di rating privata con sede a New York, che si occupa di produrre ricerche di tipo economico-finanziario, ha evidenziato come la crescente minaccia di rischi informatici ha spinto moltissime aziende ad intensificare gli investimenti in questo settore nel tentativo di aumentare le loro difese per fronteggiare l’escalation continua di attacchi; eppure emergono ancora molte lacune nella preparazione delle società e delle organizzazioni nella gestione e prevenzione degli attacchi.

Nonostante l’attenzione maggiore infatti, le capacità difensive non vanno di pari passo ne con l’aumento sensibile degli investimenti che questo settore riversa nella sicurezza informatica, ne con la crescente variabilità degli attacchi, dimostrando inoltre come il personale qualificato sia tutt’altro che facile da ingaggiare e trovare, mentre le minacce sono sempre più sofisticate e gli attaccanti sempre più preparati.

Il report è stato condotto sottoponendo un sondaggio di 60 domande a più di 5000 compagnie finanziarie, enti e servizi pubblici, tra il 2020 ed il 2021 valutando tre categoria principali di resilienza informatica: governance del rischio informatico, gestione del rischio operativo e trasferimento del rischio informatico.

Dal paper emerge come vi siano diverse incongruenze in questo settore, molte delle posizioni di responsabile della sicurezza informatica varia sensibilmente, ad esempio, all’interno dei diversi settori, e che le aziende per cui lavorano di rado divulgano al pubblico gli attacchi subiti, mostrando una discrepanza tra le segnalazioni che i consigli di amministrazione ricevono puntualmente dagli addetti alla sicurezza, dalla loro divulgazione al pubblico.

L’analisi sulla Governance informatica ha indicato quanta attenzione è stata posta alla tematica della sicurezza, alle strategie, i ruoli e gli strumenti utilizzate dalle società. Si è dimostrato che dove queste conoscenze siano più solide ai piani alti dell’azienda, come nel consiglio d’amministrazione, più vi sia maggiore attenzione e più operatività ai livelli più bassi che non viceversa.

Anche in presenza di responsabili informatici molto preparati, si evince che solo una piccola percentuale di cyber manager riferisce direttamente al CEO o al CFO, generalmente i due funzionari di più alto rango all’interno di un’organizzazione. In questo frangente le aziende più virtuose si sono dimostrate quelle legate ai servizi finanziari, con report più dettagliati e puntuali, rivelando più del doppio dell’attenzione a questi aspetti, considerandoli molto rilevanti rispetto al settore pubblico che ha mostrato le lacune più evidenti nella cyber-sicurezza.

La lacuna maggiore, secondo il report, è quella riguardo la mancanza di uno standard di notifica e valutazione degli attacchi adottato a livello globale: questo rende più difficile identificare la gravità delle minacce e quindi la loro risoluzione e gestione, e si ripercuote anche sulla divulgazione al pubblico che risulta importante non solo per trasparenza, ma soprattutto per la prevedibilità di rischi che potrebbero essere condivisi tra le società, anticipando così eventi di attacchi futuri.

A tal proposito la SEC (Securities and Exchange Commission) si è espressa il 9 marzo 2022, pubblicando un emendamento sulle linee guida di segnalazione per gli attacchi informatici, linee che sono specificatamente progettate per informare e preparare meglio gli investitori alla gestione del rischio e alle strategia della governance di sicurezza che richiedono un tempestivo intervento e notifica per gli incidenti.

Non essendoci degli obblighi di legge sulle linee guida riguardo la segnalazione di incidenti informatici risulta meno frequente la loro divulgazione da parte delle società che invece cercano di mantenere segreti gli attacchi subiti per salvaguardare clientela ed investitori. Nei settori infatti dove tali linee guida vengono applicate con obblighi di legge c’è un migliore allineamento tra preparazione alle minacce informatiche e gli investimenti ad esse dedicate.

Un altro gap evidenziato nel report è quello tra l’utilizzo di strategie di sicurezza di base e quelle avanzate, che vedono le aziende molto in ritardo su queste ultime, facendo fatica a restare al passo coi tempi. Inusuale è infatti la ripartizione degli investimenti, che vedono gran parte dei fondi riversarsi come abbiamo visto sulle insurance, assicurazioni per coprire i danni subiti dagli attacchi, preferendole all’investimento sulla formazione e sulla loro prevenzione.

Sempre più richieste sono poi le competenze base di sicurezza informatica ai dipendenti delle società, considerati molto spesso l’anello debole di un’esposizione agli attacchi informatici. La percentuale di dipendenti preparati è infatti aumentata a due cifre dal 2018 ad oggi in quasi tutti i settori, escluso quello pubblico che ancora una volta si posiziona come fanalino di coda. Nelle aziende più attente infatti, si è ricorsi ad un turbinoso turnover per raggiungere gli standard e i risultati desiderati.

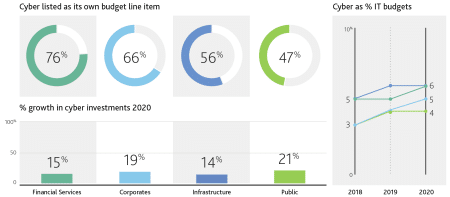

Gli investimenti nella sicurezza informatica stanno crescendo rapidamente come si evince dalla foto: la crescita annuale degli investimenti informatici è stata del 15% nel 2019 e del 17% nel 2020.

Non solo sono cresciuti gli investimenti nell’approvvigionamento di strumenti e personale qualificato, ma sono aumentati anche gli investimenti nel mantenimento di questi standard, che richiedono manutenzione e aggiornamenti continui. Rimane però una parte considerevole di società che non hanno ancora la cyber-sicurezza come voce specifica della linea di bilancio.

Secondo quanto emerso in fase di analisi le contromisure più comuni si possono trovare adottando sistemi di prevenzione più che di risoluzione, molte di queste strategie vengono costantemente messe in pratica tenendo alto il focus a tutti i livelli e ruoli; nello specifico il report riporta:

–Scansioni di vulnerabilità, atte a rilevare i punti deboli noti sfruttabili nella rete, nei computer e nelle applicazioni dell’azienda da parte dell’attaccante.

–Piani di risposta agli incidenti , consistono in genere in piani documentati che delineano le procedure da seguire in caso di violazione della sicurezza, le persone specificate richieste nella risposta e i loro ruoli specifici. Questi piani sono più efficaci se regolarmente testati, rivisti e aggiornati.

–L’autenticazione a più fattori. Ampiamente adottata nella maggior parte dei settori, in particolare presso le istituzioni finanziarie (95%) e le aziende (90%), risulta essere una delle migliori difese se affiancata a personale qualificato a tutti i livelli all’interno della società.

–I backup settimanali dei dati su un sistema disconnesso dalla rete di un’organizzazione rappresentano un modo efficace per ripristinare rapidamente le operazioni dopo un attacco ransomware. Questi attacchi in genere crittografano i file di una vittima, ostacolando o alterando le operazioni fino a quando l’attaccante non fornisce una chiave di riscatto (ransomware) o la vittima ripristina con successo i suoi sistemi utilizzando i backup esistenti.

–Le valutazioni del rischio informatico, hanno come obiettivo l’acquisizione di dati per identificare le vulnerabilità informatiche prima di effettuare un’acquisizione e integrare nuovi strumenti difensivi.

Ma l’attenzione generale, visto l’aumento sempre crescente di minacce e la loro complessità unita alla facilità di sofisticazione delle misure di sicurezza ha portato le aziende a organizzare diversi test e ad aumentare la preparazione di personale qualificato; di seguito quelli più comuni:

–Il test di penetrazione (pen test) è la simulazione di un attacco informatico per valutare le applicazioni e le reti accessibili a Internet di un’organizzazione.

–Tabletop excercises, delle vere e proprie esercitazioni utilizzate per testare i piani di risposta agli incidenti di un’organizzazione, inclusi gli strumenti, le procedure e la competenza nel rispondere a diversi scenari di attacchi informatici.

–Red Team Testing, è una forma più mirata di test di penetrazione che in genere coinvolge un team interno ed esterno che utilizza tattiche di attacco nella vita reale per testare le difese fisiche e di sicurezza informatica di un’organizzazione e i piani di risposta all’incidenza.

Insostenibilità nel lungo termine

Come abbiamo visto le aziende e le organizzazioni stanno riversando la loro attenzione e i loro fondi nella cyber-security, generando però delle discrepanze non di poco conto. La mancanza di personale qualificato, la scelta di riversare fondi su assicurazioni anziché su azioni preventive, il crescente gap tra settore privato e pubblico, hanno fatto sì che tantissimi attacchi negli ultimi anni abbiano arrecato danni enormi, secondo le stime più recenti si calcola circa 13 milioni di dollari per azienda a livello globale, con un aumento del 12% nell’ultimo anno.

L’insufficienza di contromisure vale il 45% di questi numeri, che con l’aumentare della frequenza degli attacchi, scesi da una media di 45s a ben 11s, ci proietta in uno scenario con maggior esposizione ai rischi e maggior costi che le aziende dovranno sostenere.

Il web3 e il mondo crypto

Se con il web2 abbiamo visto come sia stato importante per le aziende tenersi aggiornate e aumentare i fondi nella cyber-security, col web3 questo focus dovrà necessariamente spostarsi sull’individuo che, centro nevralgico delle proprie informazioni, dovrà investire sulla propria formazione per poter salvaguardare i propri dati.

Sempre più crescenti sono le minacce informatiche legate agli strumenti ed ai servizi di web3, di cui il mondo crypto è pieno, e dove ancora oggi gli attacchi con maggior efficacia risultano quelli di social engineering, segno della profonda impreparazione dell’utilizzatore finale.

I vari exchange di criptovalute si stanno adeguando più di qualunque altro settore, ponendo tantissima attenzione sia al loro interno adottando tutte le strategie e gli strumenti necessari a fronteggiare le minacce, ma soprattutto cercando di formare l’utilizzatore finale con documentazioni, paper ed anche con programmi di learn-to-earn atti a ricompensare l’utente finale soddisfando degli importanti task proprio sulla sicurezza e sulla conoscenza degli strumenti che la piattaforma offre, riconoscendo l’anello debole del proprio sistema proprio in chi lo utilizza.

“Technical problems can be remediated. A dishonest corporate culture is much harder to fix.” — Bruce Schneier